Hướng dẫn bảo mật Remote Desktop Vps Win

Cập nhật 20/12/2023Tóm Tắt Bài Viết

Trong bài viết này, BKNS sẽ hướng dẫn các bạn cách bảo mật Remote Desktop Vps Win.

Hướng dẫn bảo mật Remote Desktop Vps Win

VPS rất hay bị mã độc tấn công nếu không được quản lý thường xuyên. Tiêu biểu là virus đã được mã hóa hết toàn bộ dữ liệu khiến bạn không thể truy cập vào bất kỳ tập tin nào.

Một trong những nguyên tắc giúp bạn tăng cường bảo mật cho máy chủ chính là Không nên lưu trữ, sử dụng các tài khoản, dữ liệu quan trọng hoặc liên kết tới tài khoản chính trên VPS/Server. Nếu có, phải đảm bảo các phương án sao lưu/dự phòng khác. Đối với các tài khoản/dữ liệu liên quan đến tài chính chính, tiền tệ hãy bật xác minh 2 bước hoặc bất kỳ cách nào có thể đảm bảo an toàn cho bạn.

Các phương thức phổ biến mà hacker thường sử dụng

– Tấn công brute Force: Quét hàng loạt IPv4 với cổng 3389 (mặc định cổng của Remote Desktop) và cổng 22 (Mặc định cổng SSH của Linux). Sau khi quét danh sách, chúng tôi sẽ thử liên tục bằng thông tin mật khẩu. Ví dụ: Abc123123, Zxc123123, VPS123123 Vps123456….. => Phương thức này là phổ biến nhất vì nó đơn giản và dễ làm.

– Sử dụng keylog, phần mềm độc hại thu thập dữ liệu từ máy tính của bạn, cách này đạt tỷ lệ % thành công cao. Tuy nhiên vì không phải khách hàng nào cũng sử dụng VPS nên không khả thi lắm.

– Sử dụng các kho bảo mật để khai thác lỗi trên các hệ điều hành cũ từ Windows 2012 trở về trước. Điển hình là cách sử dụng công cụ hack bị rò rỉ từ NSA từng làm mưa làm gió trong vài năm vừa qua, với công cụ này hacker có thể hack vào máy chủ của bạn mà không cần tới mật khẩu, dù bạn đặt tên người dùng hay mật khẩu mạnh đến đâu cũng vô dụng với trường hợp này.

2. Các cách có thể nâng cao bảo mật

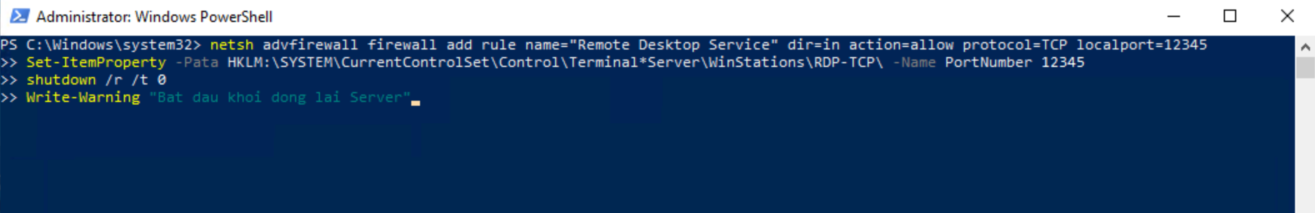

CÁCH 1: Thay đổi mặc định dịch vụ cổng REMOTE DESKTOP

Thay đổi mặc định port của Remote Desktop, thay vì sử dụng port 3389 chuyển sang dùng 1 port bất kỳ (nên nằm trong khoảng 1000-65000 và cần tránh các mặc định port) ở bài hướng dẫn này, chúng ta sẽ thử với port 44400. Hiện tại trên mạng các bài hướng dẫn hầu hết rất thủ công và mất thời gian khiến bạn lười làm (với những bạn sử dụng nhiều VPS). Bên cạnh mình đã biết sẵn 1 đoạn script, các bạn chỉ cần mở Powershell có sẵn trong Windows và chạy nó. Lưu ý: script chỉ hoạt động với Powershell, CMD sẽ không hoạt động.

– Mở Powershell:

– Dán dòng lệnh này vào Powershell:

netsh advfirewall firewall add rule name="Remote Desktop Service" dir=in action=allow protocol=TCP localport=12345 Set-ItemProperty -Pata HKLM:\SYSTEM\CurrentControlSet\Control\Terminal*Server\WinStations\RDP-TCP\ -Name PortNumber 12345 shutdown /r /t 0 Write-Warning "Bat dau khoi dong lai Server"

Lưu ý: Thay đổi 12345 bằng port mà bạn muốn, sau khi chạy lệnh chờ trong khoảng 30 giây để khởi động lại VPS. Sau đó bạn có thể đăng nhập bằng port mới. Nếu chỉ nhập IP mà không có port thì không thể kết nối được.

– Đăng nhập bằng IP+Port mới

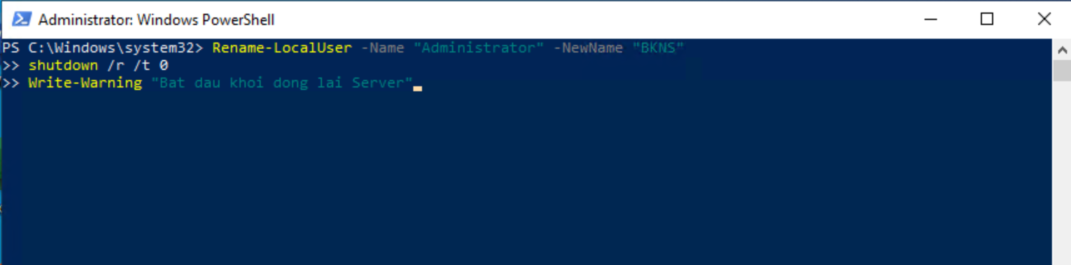

CÁCH 2: Thay đổi mặc định USERNAME cho dịch vụ REMOTE DESKTOP

– Cách phòng tránh thứ 2 là thay đổi User name đăng nhập (Mặc định khi khởi tạo mới là Administrator). Tương tự như trên, các bạn chạy đoạn mã sau và đợi Server khởi động lại. Lưu ý: Đoạn script này chỉ tương thích với Windows 2016-2019 (2012 không hỗ trợ). Thay BKNS bằng tên mà bạn muốn (Không dấu, không ký tự đặc biệt, không có khoảng trắng).

Rename-LocalUser -Name "Administrator" -NewName "BKNS" shutdown /r /t 0 Write-Warning "Bat dau khoi dong lai Server"

– Đăng nhập bằng tên người dùng mới:

Lời kết

Như vậy là bạn đã hoàn thành các bước bảo mật remote Desktop VPS Win. BKNS hy vọng bài viết sẽ là nguồn tham khảo hữu ích cho bạn.

Hãy tiếp tục theo dõi BKNS để không bỏ lỡ những bài viết hay và hữu ích khác!

Chúc các bạn thành công.